Ransomware, malware dengan gaya mirip separatis yang menyandera tawanan lalu minta tebusan, begitu pula dengan ransomware ini, file yang kita miliki akan ditawan dengan cara mengenkripsinya. Enkripsi sebenarnya adalah salah satu cara terbaik dalam mengamankan data-data kita dari tangan yang tidak berhak, karena data akan diacak, kemudian bila ingin digunakan dapat disatukan kembali dengan sebuah kunci.

Analogi sederhananya, rumah kita dikunci pake gembok 10 biji, aman bukan? Namun yang menjadi permasalahannya adalah, ransomware ini kemudian mengunci rumah kita dengan 10 gembok secara diam-diam dan tanpa kita sadari, jikalau kita ingin mendapatkan kunci gembok2 tersebut ke kita, maka kita harus membayar dalam jumlah tertentu dan dalam bentuk tertentu (biasanya bitcoins), bisa saja kita menolak bayar, tapi ya itu tadi kita jadi tidak dapat masuk ke rumah kita sendiri.

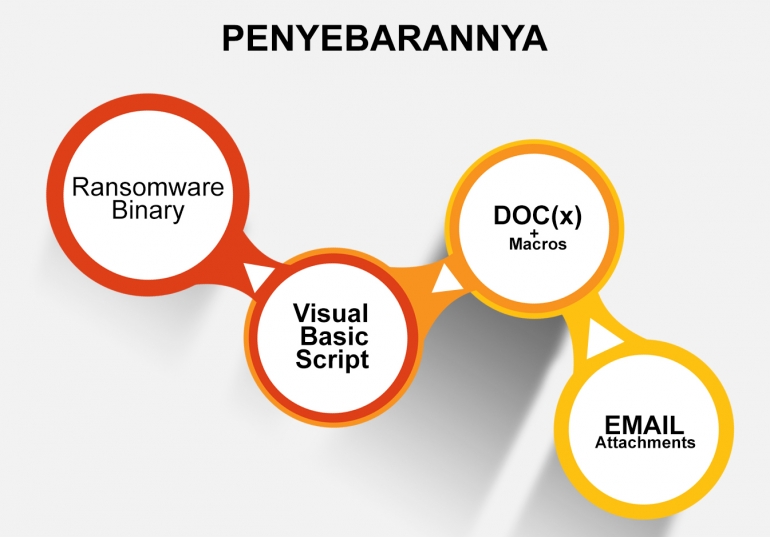

Keluaran pertama keluarga ransomware ini penyebarannya masih pada laman situs yang dimodifikasi agar ketika membuka laman tersebut, file eksekusi yang berisi ransomware otomatis terunduh, dan penyebaran melalui email attachments, dari berbagai infomasi dari laman anti virus, berkas komputer yang disertakan pada surat elektronik yang mengandung ransomware ada dua jenis. Pertama adalah yang berekstensi .doc, .xml dan variannya (bisa .docx, .xlsx, ataupun .ekstensi dari microsoft office lainnya). Kedua, berkas bisa berupa file terkompres, dalam hal ini adalah .zip ataupun .rar, yang bila dimekarkan akan terdapat beberapa file yang bisa menjalankan ramsomware ini, biasanya salah satunya akan berekstensi .js yang dalam kondisi ter-hidden sebagai pemicu.

Sosial Engineering

Para cracker pembuat ransomware ini memanfaatkan apa yang tertulis dalam ethical hacking, memanfaatkan sosial engineering, sisi terlemah dari keamanan IT, yaitu faktor manusianya. Terbukti dari file yang terkontaminasi adalah bukan file yang berekstensi .exe (mungkin udah pasang muka curiga duluan bila berekstensi ini) melainkan file yang sehari-hari kita gunakan, seperti .doc(x), .xls(x), .ppt(x), dan sebagainya.

Hari ini saya melihat penyebarannya masih secara acak, dalam artian bisa siapa saja yang lengah yang bisa menjadi korban, namun kedepannya, menurut Myla Pilao (Director, Trend Labs) ransomware ini akan memiliki kemampuan analisa tentang karakteristik dan tingkah laku korbannya, siapa dia dan apa pekerjaannya, jika memiliki jabatan penting, seperti memiliki kewenangan atas keuangan atas perusahaan, maka para cracker ini akan beraksi.

Mungkin pandangan Myla Pilao benar, bisa jadi ini akan menjadi suatu tren dikalangan para pembuat malware, mereka akan berlomba-lomba membuat ransomware yang makin kuat. Kekawatiran ini bukan omong kosong belaka, semakin banyak varian ransomware yang telah terdeteksi, seperti 777, 7ev3n, 7h9r, 8lock8, Alpha, Alpha Ransomware, AMBA, Apocalypse, ApocalypseVM, AutoLocky, AxCrypter, BadBlock, BankAccountSummary, Bart, BitCryptor, BitMessage, Black Shades, Blocatto, Booyah, Brazilian Ransomware, BuyUnlockCode, Cerber, Chimera, CoinVault, Coverton, CryFile, Crypren, Crypt38, CryptoDefense, CryptoFortress, CryptoHasYou, CryptoHitman, CryptoJoker, CryptoMix, CryptoRoger, CryptoShocker, CryptoTorLocker, CryptoWall 2.0, CryptoWall 3.0, CryptoWall 4.0, CryptXXX, CryptXXX 2.0, CryptXXX 3.0, CrySiS, CTB-Locker, DEDCryptor, DMA Locker, DMA Locker 3.0, DMA Locker 4.0, ECLR Ransomware, EduCrypt, Encryptor RaaS, Enigma, GhostCrypt, Gomasom, Herbst, Hi Buddy!, HydraCrypt, Jigsaw, JobCrypter, JuicyLemon, KeRanger, KEYHolder, KimcilWare, Kozy.Jozy, KratosCrypt, Kriptovor, KryptoLocker, LeChiffre, Locky, Lortok, Magic, Maktub Locker, MirCop, MireWare, Mischa, Mobef, NanoLocker, NegozI, Nemucod, Nemucod-7z, ODCODC, OMG! Ransomcrypt, PadCrypt, PClock, PowerWare, Protected Ransomware, RAA-SEP, Radamant, Radamant v2.1, RemindMe, Rokku, Russian EDA2, SamSam, Sanction, Satana, SecureCryptor, Shade, Shujin, SNSLocker, Sport, SuperCrypt, Surprise, SZFLocker, TeslaCrypt 0.x, TeslaCrypt 2.x, TeslaCrypt 3.0, TeslaCrypt 4.0, TowerWeb, ToxCrypt, Troldesh, TrueCrypter, UCCU, UmbreCrypt, Unlock92, VaultCrypt, Vipasana, WildFire Locker, WonderCrypter, Xorist, Xort, XRTN, zCrypt, ZimbraCryptor, Zyklon.

Dalam pandangan awam saya, kenapa bisa menjadi tren adalah karena sepak serjang CryptoLocker, ransomware pertama yang dikenali. Ditemukan pertama pada September 2013, dan bisa dilumpuhkan oleh para penegak hukum pada Mei 2014 dengan mengamankan server yang digunakan untuk memuat private key para korban, walaupun bisa beroperasi hanya dalam waktu sesingkat itu sebelum diamankan, para pembuat CryptoLocker berhasil meraup untung hingga 40 miliar Rupiah. Hasil inilah yang kemudian membuat para pelaku kejahatan siber terinspirasi.

Menghindarinya

Jujur jika komputer saya yang terjangkiti ransomware ini, belum tentu saya dapat memulihkannya. Walaupun data tidak hilang ataupun rusak, data yang diacak tentu sangat amat merugikan, karena kita tidak bisa lagi mengaksesnya. Menurut "perkiraan" Alfons Tanujaya, Praktisi antivirus di VaksinCom, teknologi enkripsi hari ini kemungkinan bisa dipecahkan oleh teknologi yang akan muncul sepuluh tahun lagi. Namun yang menjadi pertanyaan, apakah kita bisa menunggu selama itu untuk bisa mendapatkan data kembali.

Ada idiom, mencegah lebih baik daripada mengobati, demikian juga saya rasa idiom itu berfungsi dalam hal ini. Pertama yang kita bisa lakukan adalah berhati-hati dalam menerima email yang disertai dengan berkas lampiran, apapun jenisnya, dan siapapun pengirimnya, walaupun orang yang telah kita kenal sekalipun. Jika terpaksa/sudah terlanjur mengunduhnya pastikan setting ini sama pada office anda.

Kemudian beralih pada setting trust center, mulai dari pilihan paling atas sebelah kiri, Trusted Publishers, hingga paling bawah, Privacy Options, membutuhkan pengamanan lebih lanjut. Saya sendiri terkejut melihat default setting ini(karena jarang buka word processor), wow, betapa rentannya.

Kedua, adalah backup, sengaja saya bold, karena back-up data ini tidak hanya berguna mencegah terhadap kerusakan oleh malware, tetapi juga sangat berguna untuk menghadapi masalah-masalah pelik lainnya, seperti kerusakan fisik HDD kita, pencurian, juga kebakaran serta bencana alam lainnya. Untuk itu kita harus rajin tidak boleh malas untuk back-up data, jangan sampai nasi menjadi bubur.

Back up data, sebaiknya menurut jenis data.

- Untuk data yang cenderung tetap dan bertambah seiring waktu, seperti foto dan video, backup data bisa pada HDD external, atau demi kemudahan mengaksesnya bisa pada media rekam sekali tulis sesuai dengan urutan waktu. Membeli sebuah atau beberapa HDD eksternal bukanlah hal yang sia-sia, dan jauh lebih murah daripada harus menebus data kita yang terkena ramsomware, rata-rata harga tebusan mencapai sedikitnya 3 juta Rupiah itupun masih dikurangi dengan tidak adanya jaminan private key yang dikirim setelah data kita tebus bisa digunakan untuk dekripsi.

- Untuk data sangat penting dan dinamis/cepat berubah, bisa disimpan data pada atau komputasi awan. Hari ini banyak sekali layanan komputasi awan yang bisa kita gunakan, ada Dropbox, Gdrive, ataupun Icloud. Hanya bedakan akun untuk data backup dan data sharing, pastikan aplikasi sync pada komputasi awan yang kita gunakan hanya yang digunakan unutk file sharing sehari-hari. Jika data penting dan dinamis ini dirasa sangat penting, dan kita tidak begitu percaya begitu saja pada layanan komputasi awan, kita bisa kompres data dengan kredetial(password), atau kita bisa enkrepsi datanya, ataupun bisa kita simpan dalam ekstensi (VHD) virtual Hard Disk sebelum diunggah demi keamanan.

Jika memutuskan untuk menyimpan data penting pada removable disk drive, bisa melakukan yg biasa saya lakukan. Saya lebih memilih sdcard sebagai removable disk drive daripada flash disk dikarenakan ada tombol lock fisik pada sdcard yang tidak dimiliki flash disk. Tentu saja kita kemudian membutuhkan card reader untuk keperluan membaca dan menulis pada sd card, Tombol lock ini akan mengunci kemampuan write pada sdcard, sedangkan jika kita hanya butuh mengakses data tentu kita hanya membutuhkan fungsi read sehingga apapun jenis malware yang ada pada laptop/PC lainnya yang terpaksa kita pakai berbeda, tidak mempunyai kemampuan untuk 'bersarang'.

Jika kita ingin backup data komputasi awan sepenuhnya pada seluruh data kita, ada satu tempat yang menawarkan gila-gilaan, adalah Baidu, perusahaan raksasa di China, yang menawarkan cloud sebesar 2.000 GB

Jika Sudah Terjangkit Ramsomware

Kembali kepermasalahan, Jika komputer kita telah terjangkiti ransomware ini ada beberapa cara yang bisa dicoba, memulihkannya. Saya juga tidak tahu seberapa besar kemungkinan file bisa dipulihkan, tapi setidaknya bisa untuk dicoba.

Pertama adalah mengunduh RKill, software kecil yang jalan tanpa GUI, tugasnya adalah mematikan malware sementara agar tidak menggangu proses pengenyahannya. Kemudian selanjutnya kita bisa unduh removal tool untuk ransomware (bisa dari anti virus manapun, bisa Norton, Symantec, Trend Micro, dan lain sebagainya). Terakhir unduh decrypter tool untuk ransomware yang menjangkiti pc/laptop kita, bisa dicari di sini, atau bila ingin menggunakan software yang bisa digunakan disemua lini malware bisa gunakan, software besutan sophos, HitmanPro.

Jika semua sudah terunduh, bisa restart dan masuk dalam safe mode, jalankan RKill, dan jalankan removal tool. Restart dan kembali jalankan RKill dan removal Tool untuk meyakinkan tiada lagi yang tersisa. Kemudian kita bisa jalankan decrypter tool-nya, Semoga file data bisa kembali seperti semua. Namun bila kurang berhasil kita bisa masuk ke forum bleepingcomputer.com/forums untuk memohon sedikit bantuan. Mereka yang ada di forum ramah-ramah banget walaupun ilmunya segudang.