Selain bentuk-bentuknya, kita juga harus mengenali cara ataupun metode yang dilakukan oleh pelaku kejahatan siber dalam menjalankan aksinya, yuk disimak!!

pertama adalah dengan metode SKIMMING yaitu metode yang digunakan untuk mencuri informasi dari nasabah pada saat bertransaksi menggunakan ATM. Dalam tindakan kejahatan ini, terdapat 3 alat yang digunakan yaitu skimmer, Hidden camera, dan keypad. Alat skimmer digunakan untuk merekam aktifitas dari nasabah dengan menggunakan mesin ATM.

Skimmer ini mampu untuk merekam strip elektomagnetik yang ada pada kartu korban pada saat kartu itu dimasukan dimasukkan kedalam mesin ATM. Kamera tersembunyi dan keypad digunakan untuk merekam aktivitas korban pada saat melakukan penginputan PIN pada mesin ATM. Berikut penulis cantumkan gambar proses skimming pada mesin ATM :

Dari gambar diatas, dapat terlihat bagaimana proses skimming dilakukan, dimulai pada saat si korban memasukkan kartu debit ke ATM sampai proses transaksipun dilakukan.

Sebelum kartu debit korban terbaca oleh mesin ATM, alat skimmer telah terlebih dahulu melakukan scanning terhadap magnetic card yang ada pada kartu debit korban dan kemudian kode-kode di magnetic card pun disimpan.

Setelah proses scanning selesai dilakukan oleh mesin ATM, kemudian mesin ATM akan menampilkan intruksi untuk memasukan PIN, dan pada proses ini kamera yang tersembunyi di keypad palsu yang telah dipasang akan merekam PIN yang dimasukkan oleh korban.

Dan setelah berhasil mendapatkan data-data korban, proses terakhir yaitu pembuatan kartu magnetic palsu dimana nanti akan digunakan untuk menarik saldo tanpa diketahui oleh korban.

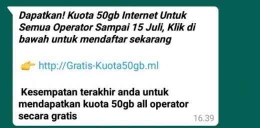

kedua adalah metode MALWARE (malicious software) yaitu metode yang digunakan untuk mencuri sebuah data informasi yang bahkan dapat merusak sebuah sistem komputer. Terdapat dua jalur yang bisa menyebabkan sistem dari komputer terkena malware yaitu melalui USB Drive dan melalui jaringan internet.