Halo teman - teman, disini saya akan sharing cara saya menyelesaikan overthewire bandit level 11 - level 15. Semoga bisa membantu teman - teman semua yang sedang mengerjakan overthewire bandit atau yang sedang belajar basic command pada linux.

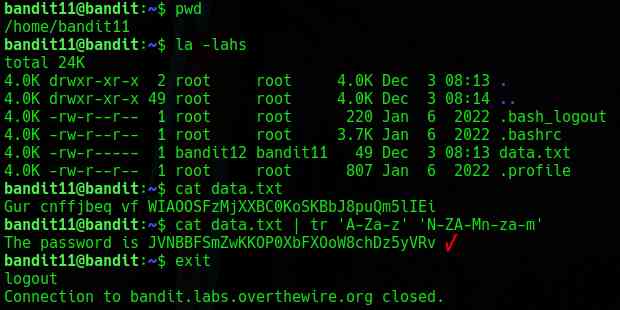

// Level 11 ➡ Level 12

- Password level ini berada di file data.txt, yang mana isinya semua huruf kecil (a-z) dan huruf besar (A-Z) telah dirotasi sebanyak 13 posisi. Yang artinya huruf A sama dengan huruf N dan seterusnya.

- Oleh karena itu kita akan menggunakan command "tr" untuk bisa mengubah data seperti semula.

- Note: Simbol " ! " digunakan untuk menggabungkan 2 atau lebih commands

- Note: Simbol { 'A-Za-z' 'N-ZA-Mn-za-m' } logik yang digunakan sesuai dengan informasi yang didapat untuk mengubah data seperti semula.

level-11-12-png-639ca17208a8b551eb2c4682.png

level-11-12-png-639ca17208a8b551eb2c4682.png

level-11-12-png-639ca17208a8b551eb2c4682.png

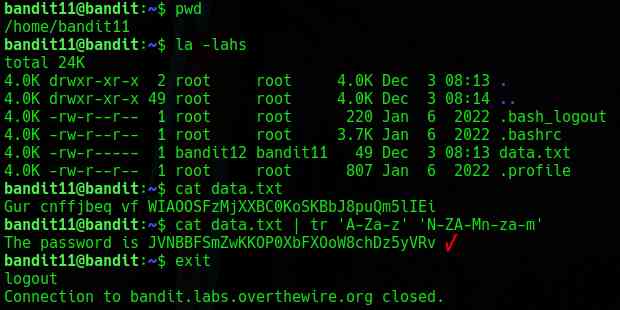

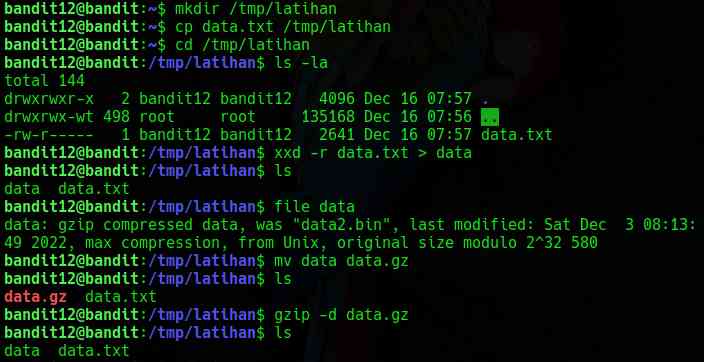

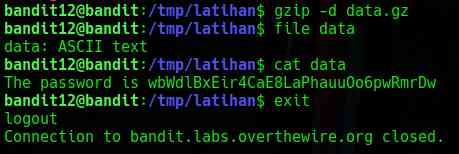

// Level 12 ➡ Level 13

- Target password kali ini berada didalam file data.txt yang mana sebuah hexdump file yang telah dikompres berulang kali. Pertama kita harus membuat folder terlebih dahulu dibawah direktori /tmp menggunakan command "mkdir".

- Setelah itu kita copy file data.txt ke direktori yang telah kita buat menggunakan command "cp".

- Kemudian kita ubah ekstensi file yang kita pindah tadi menggunakan command "mv". Tapi sebelum itu kita harus reverse file hexdump menggunakan command "xxd".

- Setelah berhasil kita coba cek spesifikasi dari file yang telah kita reverse tadi menggunakan command "file".

- Setelah itu baru kita ubah ekstensi file tersebut sesuai spesifikasi file menggunakan commands "mv". Kemudian kita dekompres file tadi sesuai ekstensinya menggunakan beberapa commands seperti "gzip", "bzip2", dan "tar".

- Level kali ini mungkin akan membutuhkan waktu yang agak lama karena kita harus terus menerus dekompres file sampai file tersebut menjadi file jenis ASCII text.

level-12-13-1-png-639ca0e8f4fbe476b421a264.png

level-12-13-5-png-639ca0fc08a8b5349e40b3b2.png

// Level 13 ➡ Level 14

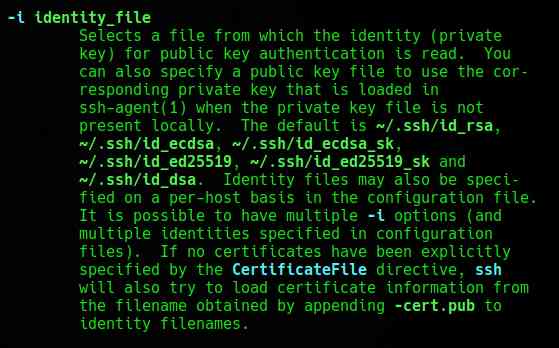

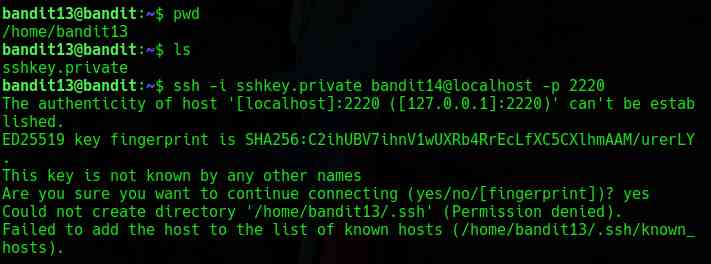

- Pada level ini kita tidak akan login ke level selanjutnya menggunakan password, tetapi kita akan login menggunakan private ssh key.

- Pertama gunakan command "pwd" untuk mengetahui direktori saat ini, kemudian command "ls" untuk menampilkan list direktori.

- Pada direktori saat ini kita akan menemukan file sshkey.private yang akan kita gunakan untuk login ke level selanjutnya.

- Gunakan command "ssh" sertakan dengan file sshkey.private.

- Note: option "-i" untuk melampirkan file sshkey.private.

level-13-14-1-png-639ca11808a8b52dff5b2f72.png

level-13-14-2-png-639ca12a08a8b5298754e622.png

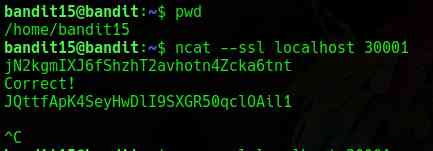

// Level 14 ➡ Level 15

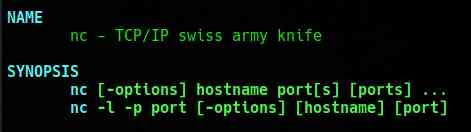

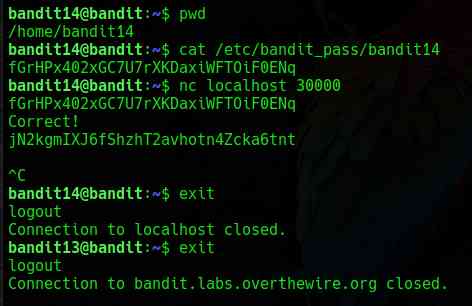

- Password untuk level selanjutnya berada di port 3000 di localhost, yang mana kita harus menggunakan password saat ini untuk bisa mengaksesnya.

- Untuk mendapatkan password saat ini kita perlu mengambil nya di direktori /etc/bandit_pass/bandit14 menggunakan command "cat".

- Setelah itu kita masuk ke port 30000 menggunakan command "nc", lalu input password saat ini dan akan muncul password untuk level selanjutnya.

level-14-15-2-png-639ca148f4fbe4144c1063f2.png

level-14-15-1-png-639ca153f4fbe409337d8842.png

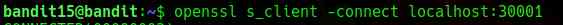

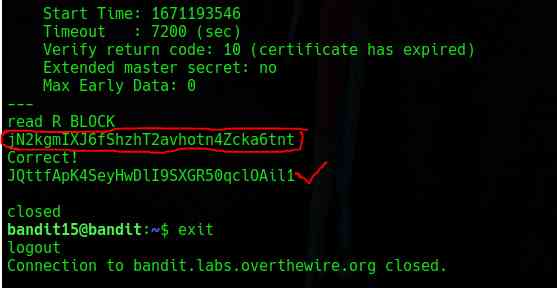

// Level 15 ➡ Level 16

- Di level kali ini saya memiliki 2 metode untuk bisa mendapatkan password ke level selanjutnya. Pertama menggunakan command "openssl" dan kedua menggunakan command "ncat".

- Sama seperti level sebelumnya, setelah kita menjalankan command diatas kita harus menginputkan password saat ini untuk bisa mendapatkan password selanjutnya.

- Apabila teman - teman masih belum paham mengenai penggunaan command yang dipakai, teman - teman bisa menggunakan command "man" untuk mencari tahu informasi mengenai penggunaan commands yang akan dipakai. Contoh: "man openssl" atau "man ssh".

level-15-16-1-png-639ca1a1f4fbe4090c654323.png

level-15-16-2-png-639ca1ac08a8b53f9a203773.png

level-15-16-3-png-639ca1b84addee32dc3bc9c3.png

Jika ada pertanyaan atau bagian yang kurang dimengerti bisa chat atau komen di kolom komentar ya, semoga bermanfaat, dan tunggu artikel selanjutnya. Thank you 😁

Beri Komentar

Belum ada komentar. Jadilah yang pertama untuk memberikan komentar!